Один из первых вопросов, который зачастую задают после того, как Chillispot установлен, настроен и работает, звучит так:

— У меня есть необходимость нескольким клиентам присвоить статические ip-адреса. Как это сделать?

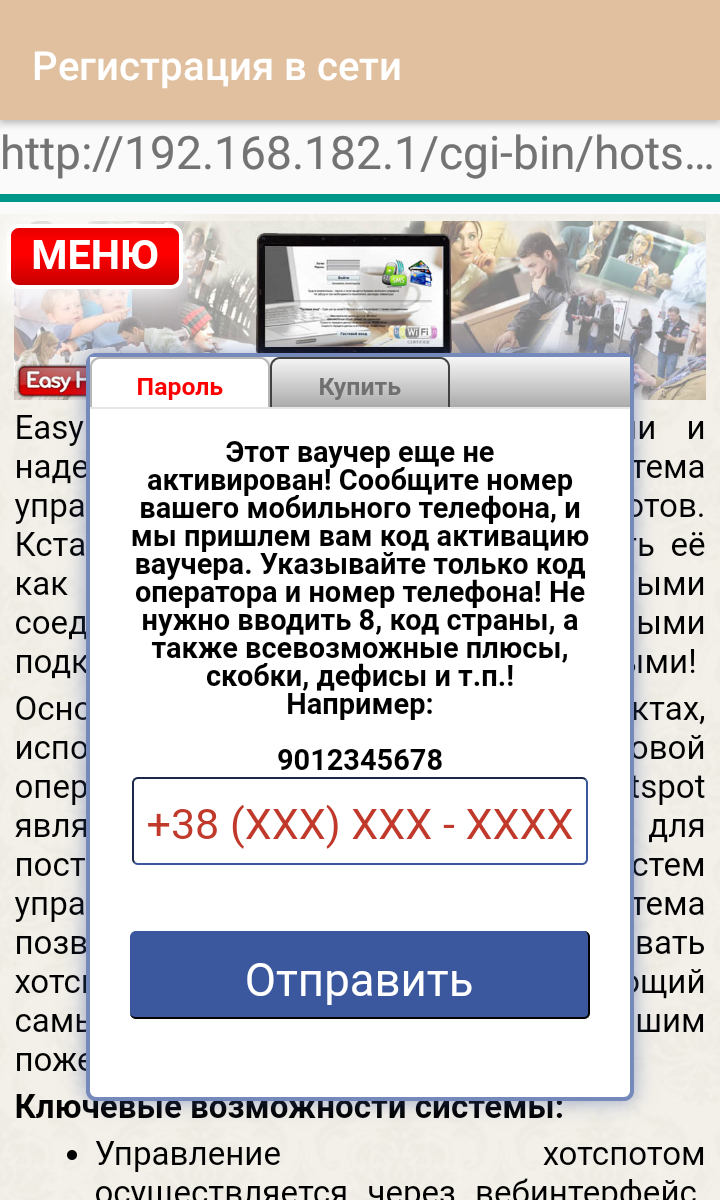

Увы, Chillispot сам по себе плохо относится к клиентам со статическими адресами, если они прописаны вручную. То есть, клиент видит, что у него адрес тот, который он написал, видит, что он подключен к тому шлюзу, которым является Chillispot, но вот все его попытки попасть на любую страницу в интернете дают сообщение о том, что сервер не найден. И это действительно так — клиент при этом не авторизован, и доступа в интернет у него нет. А вот страница авторизации клиенту, назначившему себе статический IP саостоятельно, увы, не выдается. И причина здесь в самом Chillispot и его внутренних алгоритмах работы. Ему нужны DHCP-запросы о клентов, ему нужны DNS-запросы от клиентов, без них, увы никак… Подводя краткий итог — таким методом заставить «подружиться» клиента со статическим IP-адресом и Chillispot не получится.

И что, совсем никак? Читать далее «Танцы с перцем!.. Ой, простите, с бубном!..»